「データベース」「ネットワーク」「情報セキュリティ」と3つ量の多い単元が続きます。

とりあえず、ここが過ぎればあとは覚える量が減っていく予定です。

今夜が山だ。

よし、それでは、参りましょう!

基本情報技術者~情報セキュリティ~

情報セキュリティの脅威

インターネットを通じて、国家や企業、個人などのシステムのデータを盗んだり、破壊したりする行為のことを「サイバー攻撃」といいます。そして、サイバー攻撃を防ぐ手段を「情報セキュリティ」といいます。

情報セキュリティは、基本情報技術者試験の中で最も出題数の多い重要な分野です。そのため、しっかりと気合をいれて覚えていきましょう。

情報セキュリティとは

情報セキュリティとは、情報資産を守ることです。そして、この情報セキュリティを脅かす存在のことを「脅威」といいます。

情報セキュリティに関する脅威は、大きく次の3つに分類できます。

(1)人的脅威

(2)技術的脅威

(3)物理的脅威

(1)人的脅威

人的脅威とは、人によって引き起こされる脅威です。例として、社員が誤操作でデータベースのデータを消してしまう、悪意を持った人によりコンピュータが不正アクセスされるといったことが挙げられます。

- ソーシャルエンジニアリング

ソーシャルエンジニアリングとは、人間の心理的な隙を利用して機密情報を手に入れることです。

例)- システム管理者などを装い、利用者に問い合わせてパスワードを取得する

- 緊急事態を装って組織内部の人間からパスワードや機密情報を入手する

- 不正のトライアングル

人的脅威に関連して、「不正のトライアングル」という言葉があります。これは、人が不正を働くのは「機会」「動機」「正当化」という3つの条件が揃ったときであるという理論です。

| 条件 | 説明 |

|---|---|

| 機会 | 不正行為ができる環境 |

| 動機 | 不正行為をしたい理由 |

| 正当化 | 不正行為も仕方ないと考える事情 |

(2)技術的脅威

技術的脅威とは、技術的な手段によって引き起こされる脅威です。人的脅威との違いは、「最終的な手段が人によるものか、技術によるものか」という点で見分けます。

攻撃の準備

- ポートスキャン

ポートスキャン(Port Scan)とは、サーバ上で動いているサービス(アプリケーションソフトウェア)を調査するための技術です。ポートスキャンにより、攻撃できそうなサービスがあるかどうかの事前調査を行います。

- セキュリティホール

セキュリティホール(Security Hole)とは、不正アクセスなどに利用される、システムに存在する欠陥のことです。他の言い回しとして「脆弱性」といわれることもあります。

パスワードを割り出す攻撃

- ブルートフォース攻撃

ブルートフォース攻撃(Brute Force Attack:総当たり攻撃)とは、パスワードとして考えられる文字列のすべての組み合わせを実行することで、パスワードを割り出す攻撃です。

- 辞書攻撃

辞書攻撃(Dictionary Attack)とは、辞書や人名録などに載っているすべての単語を使って、パスワードを割り出す攻撃です。

- パスワードリスト攻撃

パスワードリスト攻撃(List Based Attack)とは、他のサービスから不正に入手したIDとパスワードの一覧を使って、ユーザー認証を試みる攻撃です。

マルウェアによる攻撃

マルウェア(Malware)とは、悪意のあるソフトウェアの総称です。「ボット」「スパイウェア」「ランサムウェア」「キーロガー」「バックドア」などはすべて「マルウェア」の一種です。コンピュータウィルスも「マルウェア」です。

- ボット

ボット(Bot)とは、攻撃者から遠隔で指令を受けて動作するプログラムのことです。

- スパイウェア

スパイウェア(Spyware)とは、利用者に気づかれないように個人情報などを収集するプログラムです。

- ランサムウェア

ランサムウェア(Ransomware)とは、PCやファイルを使用不能にしたうえで、回復のための金銭(身代金)を要求するプログラムです。

- キーロガー

キーロガー(Keylogger)とは、キーボード入力を記録するプログラムです。

- バックドア

バックドア(Backdoor)とは、システムに不正アクセスするための裏口です。

Webサイトに仕掛けられる攻撃

- フィッシング

フィッシング(Phishing)とは、利用者を偽サイトに誘導し、個人情報を入力させ、それを不正に取得することです。

- ドライブバイダウンロード

ドライブバイダウンロード(Drive-by Download)とは、利用者が悪意のあるWebサイトを閲覧するだけで、マルウェアがダウンロードされる攻撃です。

- SEOポイズニング

SEOポイズニング(Search Engine Optimization Poisoning)とは、悪意のあるサイトを検索サイトの検索上位に表示させ、より多くの利用者に閲覧させることです。

- DNSキャッシュポイズニング

DNSキャッシュポイズニング(Domain Name System Cache Poisoning)とは、DNSサーバにキャッシュされているドメイン名とIPアドレスの対応を書き換える手法です。

- SQLインジェクション

SQLインジェクション(Structured Query Language Injection)とは、Webアプリケーション上で、不正なSQL文を実行することで、データベースを改ざんしたり、不正にデータを取得したりする攻撃です。

- クロスサイトスクリプティング

クロスサイトスクリプティング(Cross Site Scripting)とは、Webページにユーザーの入力データをそのまま表示するフォームがあるときに、第三者が悪意あるスクリプトをそのフォームに埋め込むことで、cookieなどのデータを盗み出す攻撃です。

その他の攻撃

- スパム

スパム(Spam)とは、受信者の承諾なしに無差別に送付される電子メールのことです。

- DoS攻撃

DoS攻撃(Denial of Service Attack)とは、電子メールやWebサーバへの要求(Webリクエスト)などを大量に送りつけて、ネットワーク上のサービスを提供不可能にすることです。

また、複数のコンピュータから一斉にDoS攻撃を行うことを、DDoS攻撃と呼びます。

- ディレクトリトラバーサル攻撃

ディレクトリトラバーサル攻撃(Drectory Traversal Attack)とは、攻撃者がパス名を使ってファイルを直接指定し、管理者の意図しないファイルを不正に閲覧する手法です。

(3)物理的脅威

物理的脅威とは、ネットワークなどを使わずに直接的な手段によって引き起こされる脅威です。

例として、水害、落雷、地震、大気汚染、爆発、火災、侵入、盗難などがあります。

小休止!お試しトライ!過去問①

問1 パスワードリスト攻撃

問題

パスワードリスト攻撃の手口に該当するものはどれか。

平成31年度

ア.辞書にある単語をパスワードに設定している利用者がいる状況に着目して、攻撃対象とする

利用者IDを一つ定め、辞書にある単語やその組合せをパスワードとして、ログインを試行する。

イ.パスワードの文字数の上限が小さいWebサイトに対して、攻撃対象とする利用者IDを一つ定め、

文字を組み合わせたパスワードを総当りして、ログインを試行する。

ウ.複数サイトで同一の利用者IDとパスワードを使っている利用者がいる状況に着目して、不正に

取得した他サイトの利用者IDとパスワードの一覧表を用いて、ログインを試行する。

エ.よく用いられるパスワードを一つ定め、文字を組み合わせた利用者IDを総当りして、ログイン

を試行する。

解答

ア.から見ていきます。

ア.辞書というキーワードが出てきています。辞書攻撃の説明です。

イ.総当たりというキーワードが出てきています。ブルートフォース攻撃の説明です。

ウ.パスワードの一覧表というキーワードが出てきています。パスワードリスト攻撃の説明です。

エ.パスワードを定め、総当たりするというキーワードが出てきています。リバースブルートフォース攻撃の説明です。

従って、解はウ.となります。

暗号技術の基本

暗号技術の中で、基本情報技術者試験で必ずといっていいほど出題されるのが「公開鍵暗号方式」と「共通鍵暗号方式」です。ここら辺の知識はしっかり覚えないと逆に紛らわしいので覚えられなくなるので、しっかりと腰を据えて覚えたいところです。

暗号技術とは

暗号技術とは、文章を読めなくする技術です。暗号化前の、誰でも読める文章を「平文」と呼びます。そして平文を暗号文にすることを「暗号化」と呼び、暗号文を平文に戻すことを「復号」と呼びます。

共通鍵暗号方式

共通鍵暗号方式とは、暗号化と復号で同じ鍵を使う暗号化方式です。例えるなら玄関の鍵です。閉めるときと開けるときに、同じ鍵を使います。

- 共通鍵暗号方式の欠点

共通鍵暗号方式の欠点は「相手に確実・安全に共通鍵を送る手段がない」ということです。そもそもですが、共通鍵を安全に相手に送ることができる方法があるのならば、わざわざ平文を暗号化する必要はなく、その方法で送れば良いのです。

公開鍵暗号方式

共通鍵暗号方式の欠点を補うために考案されたのが、公開鍵暗号方式です。公開鍵暗号方式では、公開鍵と秘密鍵の2つの鍵を使って暗号化を行います。

| 種類 | 説明 |

|---|---|

| 公開鍵 | 誰でも入手できる鍵。作成は秘密鍵の持ち主しかできないが、複製はできる。 |

| 秘密鍵 | 自分以外の誰にも知られてはいけない鍵。1つしか存在しない。 |

- 公開鍵暗号方式の仕組み

公開鍵暗号方式では、公開鍵を使って平文を暗号化します。そして、暗号文は秘密鍵を使って復号します。ここで重要なのが、公開鍵と秘密鍵はペアとなった鍵でないと復号ができないということです。

公開鍵で暗号化した文章は、その公開鍵とペアになっている秘密鍵でしか復号できない。

- 公開鍵暗号方式の欠点

共通鍵暗号方式の欠点はわかりやすかったですが、欠点がないと思われた公開鍵暗号方式にも欠点がありました。

それは、「誰でも暗号化できる」ことによるなりすましです。次郎くんが太郎くんになりすまして、秘密鍵の持ち主の花子さんにメールを送るなんてことができてしまいます。

そこで新たに考えられたのが、デジタル署名です。

また、公開鍵暗号方式は、共通鍵暗号方式に比べ、暗号化と復号に時間がかかるというところも欠点です。

- ハイブリッド暗号方式

共通鍵暗号方式は致命的な欠点を抱えていましたが、処理が高速ということで、現在でも使用されています。

例えば、

①太郎くんが平文を「共通鍵」で暗号化します。

②次に太郎くんは花子さんの「公開鍵」を使って「共通鍵」を暗号化します。

③そして暗号文と暗号化した共通鍵を花子さんに渡します。花子さんは花子さんの「秘密鍵」を

使って「共通鍵」を復号します。

④最後に、「共通鍵」で暗号文を復号します。

このようにすれば、安全に共通鍵を相手に渡すことができます。これがハイブリッド暗号方式です。

つまり、「共通鍵」を「公開鍵」で暗号化し、「秘密鍵」で復号し、「共通鍵」を届けるということです。

暗号化アルゴリズム

暗号化に使われるアルゴリズムを「暗号化アルゴリズム」といいます。暗号化アルゴリズムのうち、基本情報技術者試験でよく出題されるのは、「AES」と「RSA」の2つです。

- AES

AES(Advanced Encryption Standard)は、アメリカで規格化された、現在主流の共通鍵暗号方式の暗号化アルゴリズムです。「AESは共通鍵暗号方式に使われる」と覚えましょう。

- RSA

RSA(Rivest Shamir Adleman)は、現在主流の公開鍵暗号方式の暗号化アルゴリズムです。RSAという名称は、この暗号化アルゴリズムを発明した「リベスト、シャミア、エーデルマン」の3人の頭文字です。

RSAは巨大な数の素因数分解が難しいことを利用した暗号化アルゴリズムです。「素因数分解といえば、RSA」と覚えましょう。

小休止!お試しトライ!過去問②

問1 公開鍵暗号方式

問題

Xさんは、Yさんにインターネットを使って電子メールを送ろうとしている。電子メールの内容を秘密にする必要があるので、公開鍵暗号方式を使って暗号化して送信したい。電子メールの内容を暗号化するのに使用する鍵はどれか。

平成25年度

ア.Xさんの公開鍵

イ.Xさんの秘密鍵

ウ.Yさんの公開鍵

エ.Yさんの秘密鍵

解答

XさんがYさんに送るので、Xさんは公開鍵を使います。そして、送信相手のYさんの秘密鍵で作った公開鍵を使うので、使用するのはYさんの公開鍵となります。

従って、解はウ.となります。

デジタル署名と認証局

ハッシュ関数とダイジェスト

デジタル署名を知るためには、前知識として「ハッシュ関数」と「ダイジェスト」について知っておく必要があります。

- ハッシュ関数

以前、ハッシュ探索法でも触れましたが、ハッシュ関数とは、文字列を入力すると、一定の長さの値を出力する関数です。

また、ハッシュ関数によって出力される値を「ダイジェスト」といいます。

- ダイジェスト

ダイジェストとは、メッセージを短くまとめた値です。データサイズは一般的に256桁の固定長のビット列です。メッセージからダイジェストを生成することはできますが、ダイジェストを元のメッセージに戻すことはできません。

ハッシュ関数の特徴

ハッシュ関数には以下の特徴があります。

・入力する文字列が1ビットでもずれたら、ダイジェストは大きく異なったものになる

・ダイジェストを元のメッセージに復元することはできない

・入力したメッセージの長さに関わらず、ダイジェストは固定長

- SHA

ハッシュ関数のアルゴリズムのひとつとして、SHA(Secure Hash Algorithm)がよく使用されます。SHAにはSHA-1、SHA-2、⋯、などさまざまなバージョンがありますが、現在はSHA-2が一般的です。

また、SHA-2のうち、256ビットの長さのダイジェストを出力するハッシュ関数のアルゴリズムをSHA-256といいます。

デジタル署名

いよいよデジタル署名です。共通鍵暗号方式や公開鍵暗号方式を正しく理解する前に、デジタル署名を学んでしまうと、頭が混乱する元となってしまいますので、その辺をしっかり学んだあとで、デジタル署名を学びましょう。

デジタル署名とは、公開鍵暗号方式を使って、データに電子的に署名を行うことです。デジタル署名の大原則は次のようになっています。

秘密鍵で暗号化した文章は、ペアとなる公開鍵でしか復号できない。

おっと大丈夫ですか?公開鍵暗号方式の大原則と比べると、秘密鍵と公開鍵の位置が入れ替わっていますね。

公開鍵暗号方式の特徴は、「誰でも暗号化でき、特定の人しか復号できない」でした。

一方、デジタル署名では、「特定の人のみ暗号化でき、誰でも復号できる」となります。

- デジタル署名の利用の流れ

デジタル署名を利用することにより、第三者が署名を偽造(なりすまし)しても、検証の際に検知することができます。それは復号したダイジェストが同じにならないためです。

そして、デジタル署名の利用の流れを説明します。

①太郎くんが「好き」と書いたメッセージを、ハッシュ関数を使ってダイジェストにする

②このダイジェストを「太郎くんの秘密鍵」を使って暗号化し、「署名」を作る

③太郎くんが、「好き」と書いたメッセージに署名を付けて花子さんに送信する

④花子さんは、「好き」と書かれたメッセージをハッシュ関数を使ってダイジェストにする

⑤メッセージについてきた署名を「太郎くんの公開鍵」を使って復号し、ダイジェストにする

⑥最後に、2つのダイジェストを比較して同じであれば太郎くんが送ったメッセージであると

証明される

このようにデジタル署名を活用すると、文章の作成者を特定できるので、公開鍵暗号方式の欠点であった「なりすまし」を検知できるようになります。また同時に「内容の改ざん」も検知することが可能です。

ただし、公開鍵は誰でも入手可能なため、その内容は第三者でも閲覧できるという欠点があります。しかし、そこは公開鍵暗号方式と合わせることで、第三者が読めないようにすることが可能となります。

認証局とデジタル証明書

認証局とは、データに付与されているデジタル署名が、署名者本人のものであることを証明する第三者機関です。認証局は、現実社会における「役所」のようなものです。

この認証局が発行したデジタル証明書により、「公開鍵の所有者が本人であることを証明する」ことができます。

基本情報技術者試験では、認証局のことをCA(Certification Authority)と表記することもあります。

- 認証局とデジタル証明書の仕組み

デジタル証明書を使ったやり取りを見てみましょう。

①太郎くんが認証局に公開鍵を送る

②認証局は、太郎くんが送った情報を元にデジタル証明書を発行する

③デジタル証明書には太郎くんの公開鍵と認証局のデジタル署名が含まれる

④太郎くんは、デジタル証明書を花子さんに送る

⑤花子さんは、デジタル証明書から公開鍵を取り出す。また、デジタル証明書に付いている

認証局のデジタル署名から、その公開鍵が太郎くんのものであると信用できる(他の人

は、太郎くんのデジタル証明書を持っていない)

- PKI

上の説明のように、認証局を使って「なりすまし」を防ぐ仕組みのことを「PKI」といいます。PKI(Public Key Infrastructure:公開鍵基盤)とは、公開鍵暗号方式やデジタル署名で使用する「公開鍵」の持ち主を保証するためのインフラです。

小休止!お試しトライ!過去問③

問1 デジタル署名

問題

メッセージにRSA方式のデジタル署名を付与して2者間で送受信する。そのときのデジタル署名の検証鍵と使用方法はどれか。

令和元年度

ア.受信者の公開鍵であり、送信者がメッセージダイジェストからデジタル署名を作成する際に

使用する。

イ.受信者の秘密鍵であり、受信者がデジタル署名からメッセージダイジェストを算出する際に

使用する。

ウ.送信者の公開鍵であり、受信者がデジタル署名からメッセージダイジェストを算出する際に

使用する。

エ.送信者の秘密鍵であり、送信者がメッセージダイジェストからデジタル署名を作成する際に

使用する。

解答

RSAは、公開鍵暗号方式の暗号化アルゴリズムの1つです。デジタル署名の検証鍵とは「送信者の公開鍵」のことです。また、署名鍵とは「送信者の秘密鍵」を指します。

従って、解はウ.となります。

リスクマネジメント

リスクマネジメントとは

リスクマネジメント(Risk Management)とは、会社の活動にともなって発生するありとあらゆるリスクを管理し、そのリスクによる損失を最小限の費用で食い止めるためのプロセスです。

- リスクマネジメントの必要性

企業はさまざまなリスクから会社の資産を守るために、いろいろな対策を取らなければなりません。しかし、そこにはヒト、モノ、カネ、情報などの経営資源を投入しなければなりません。そこで、リスク対策の費用対効果を最大化するための、リスクマネジメントが必要となります。

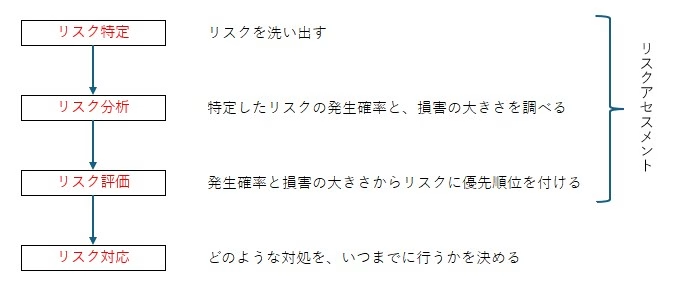

- リスクマネジメントのプロセス

リスクマネジメントでは、次の順番で各プロセスを実施します。

特に、前半の3つ、「リスク特定」「リスク分析」「リスク評価」を合わせて「リスクアセスメント」といいます。

4つのリスク対応策

リスクマネジメントの最後のプロセスであるリスク対応には、4つのリスク対応策があります。

| リスク対応策 | 説明 |

|---|---|

| リスク回避 | リスクに関わる作業をしないこと。 例)リスクのある作業をタスクから外すなど。 |

| リスク低減 | リスクの発生確率を下げること。リスク軽減とも呼ばれる。 例)脆弱性に対して情報セキュリティ対策を講じるなど。 |

| リスク共有 | リスクを自社から他社へ移すこと。リスク移転、リスク転嫁とも呼ばれる。 例)リスクのある作業を外部委託したり、保険を掛けるなど。 |

| リスク保有 | リスクをそのまま受け入れること。リスク受容とも呼ばれる。 例)リスクを受け入れ、何もしないという対応を取るなど。 |

BCMとBCP

基本情報技術者試験で、リスクマネジメントに関する用語として、BCMとBCPがよく出題されるので覚えておきましょう。

| 手法 | 説明 |

|---|---|

| BCM (事業継続管理) | BCM(Business Continuity Management)は、大規模な災害などが起こり、企業活動を支える重要な情報システムに障害が発生しても、企業活動を継続するための経営手法。ポイントとしては、「事前に計画し、準備されていること」です。 具体例)システムの二重化や分散配置、および停電に備えた自家発電装置の調達など。 |

| BCP (事業継続計画) | BCP(Business Continuity Plan)は、災害や事故などの不測の事態を想定して、事業をいかに継続するかをまとめた計画のこと。 |

情報セキュリティマネジメント

ISMS

ISMS(Information Security Maanagement System:情報セキュリティマネジメントシステム)とは、組織の情報資産について、機密性、完全性、可用性の3つをバランスよくコストパフォーマンスを考えて、維持・改善するための仕組みのことです。

- ISMS適合性評価制度

ISMSといっても、具体的に何をすればいいとなりますが、ISMSは「JIS Q 27001」という規格により標準化されているので、この規格に基づき、第三者が企業を審査できます。この制度のことをISMS適正評価制度といいます。

情報セキュリティマネジメントの三大特性

組織の情報資産について、「維持・管理すべき特性」として、以下の3つを定めています。

| 特性 | 説明 |

|---|---|

| 機密性 | 認められた人だけが情報にアクセスできること。 実際試験で出た機密性が失われる例 ・機密情報が格納されたUSBメモリが盗難にあった ・社内のサーバに不正侵入されて情報が漏えいした ・ネットワークを流れるデータを盗聴された |

| 完全性 | 情報が正確であり、改ざんや破壊が行われていないこと。 実際試験で出た完全性が失われる例 ・顧客情報管理システムの顧客情報が誤った内容のまま運用されていた ・Webページが改ざんされていた |

| 可用性 | 必要なときに情報にアクセスできること。 実際試験で出た可用性が失われる例 ・取引先との電子決済システムがDoS攻撃を受け、処理ができなくなった ・空調の故障で温度が上がり、サーバが停止した ・システムのアクセスに使用している通信ケーブルを誤って切断した |

小休止!お試しトライ!過去問④

問1 BCMとBCP

問題

BCPの説明はどれか。

平成23年度

ア.企業の戦略を実現するために、財務、顧客、内部ビジネスプロセス、学習と成長の視点から

戦略を検討したもの

イ.企業の目的を達成するために業務内容や業務の流れを可視化し、一定のサイクルをもって継

続的に業務プロセスを改善するもの

ウ.業務効率の向上、業務コストの削減を目的に、業務プロセスを対象としてアウトソースを実

施するもの

エ.事業中断の原因とリスクを想定し、未然に回避又は被害を受けても速やかに回復できるよう

に方針や行動手順を規定したもの

解答

ア.から見ていきます。

ア.は、バランススコアカード(BSC)の説明です。

イ.は、ビジネスプロセスマネジメント(BPM)の説明です。

ウ.は、ビジネスプロセスアウトソーシング(BPO)の説明です。

エ.は、BCPの説明です。

すべてBから始まるものでした。

従って、解はエ.となります。

脅威への対策

セキュリティ対策は大きく「人的セキュリティ対策」「技術的セキュリティ大差買う」「物理的セキュリティ対策」の3つに分類されます。そして、基本情報技術者試験では「バイオメトリクス認証」「アクセス権」「HTTPS」「SSL/TLS」の用語がよく出題されます。

人的セキュリティ対策

人的セキュリティ対策とは、人によって引き起こされる脅威への対策です。特に、アクセス権について出題されます。

- アクセス権とは

アクセス権とは、ユーザーごとに与えられる、ファイルへの読み書きの権限です。CUIをいじっていると、ファイル操作系をしたときに表示される「rwx」や「777」といったパーミッションに関するものに触れる機会があるかと思いいますが、それが理解できていれば問題ないでしょう。

| 種類 | 説明 |

|---|---|

| 読取り権限 | rに相当するもの。ファイルの内容を見ることができる権限。 |

| 書込み権限 | wに相当するもの。ファイルの内容を上書きできる権限。 |

| 実行権限 | xに相当するもの。ファイルの実行権限。ディレクトリの場合、その中のファイルを見ることができる権限。 |

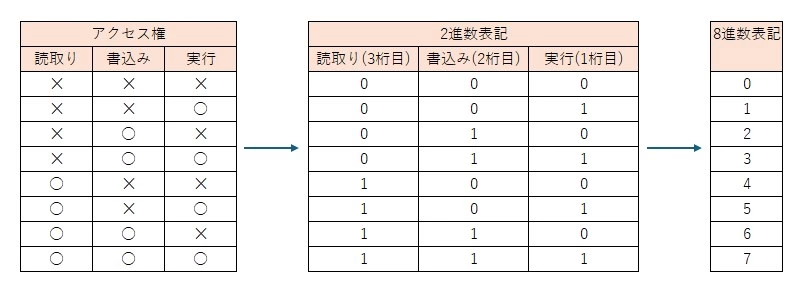

- アクセス権の表し方

アクセス権は、8進数で表されます。これは読取り、書込み、実行の3つの権限の組み合わせが8つあることに由来します。(0が権限なし、1が権限あり)

技術的セキュリティ対策

基本情報技術者試験では、攻撃者からサーバを守る「3つの壁」がよく出題されます。それが以下に紹介する3つです。

【1つめの壁】ファイアウォール

1つめの壁は、「ファイアウォール」です。

ファイアウォールとは、インターネットを通じた不正アクセスから社内ネットワークを守ってくれる仕組みです。

- パケットフィルタリング型ファイアウォール

ファイアウォールのうち、パケットのヘッダー情報(ポート番号やIPアドレス)を見て、不正アクセスを判断するものを「パケットフィルタリング型ファイアウォール」と呼びます。

【2つめの壁】IDSとIPS

2つめの壁は、「IDS」と「IPS」です。どちらかを2つめの壁として使用します。

IDS(Intrusion Detection System:侵入検知システム)とは、サーバに対して外部からの不正アクセスがあったときに、システム管理者に通知を行うシステムです。

IPS(Intrusion Prevention System:侵入防止システム)とは、サーバに対して外部からの不正アクセスがあったときに、システム管理者に通知を行い、そのアクセスを遮断するシステムです。

【3つめの壁】WAF

3つめの壁は、「WAF」です。

WAF(Web Apprication Firewall)とは、Webアプリケーションの脆弱性を狙ったシステムを守るための仕組みです。Webアプリケーションを監視して、攻撃とみられるパターンを検知したときにそのアクセスを遮断します。

その他のネットワークに関する対策

基本情報技術者試験では、その他のネットワークに関する対策として、「DMZ」「SSL/TLS」「HTTPS」「WPA3」なども出題されます。

- DMZ

DMZ(DeMilitarized Zone:非武装地帯)とは、外部ネットワークと社内ネットワーウの両方から隔離されたネットワーク領域です。- DMZには社内ネットワークからも、外部ネットワークからもアクセスできる

- DMZから社内ネットワークには接続できない

- DMZにはWebサーバやメールサーバなどの、社外に公開するサーバが設置されている

- SSL/TLS

SSL/TLS(Secure Sockets Layer/Transport Layer Security)とは、パソコンとサーバ間のやり取りを暗号化する通信プロトコルです。SSLには脆弱性があるため、現在ではTLSが使われることが一般的ですが、呼び方は「SSL/TLS」です。

- HTTPS

HTTPS(HyperText Transfer Protocol over SSL/TLS)とは、SSL/TLSを用いて、HTTPによる通信を暗号化するためのプロトコルです。

HTTPSが暗号化する範囲は、WebブラウザからWebサーバの間です。

- WPA3

WPA3(Wi-Fi Protected Access 3)とは、無線LAN上の通信を暗号化する規格です。

WPA3が暗号化する範囲は、PCとアクセスポイントの間(無線LAN通信が行われる範囲)です。

マルウェアの検出

社内のシステムがマルウェアに感染しているかをチェックする方法は、以下の3つです。

| 種類 | 説明 |

|---|---|

| コンペア法 | 安全な場所に保管している原本と、マルウェアに感染しているかも知れないファイルを比較(compare)する方法。 |

| パターンマッチング法 | すでに見つかっているマルウェアの特徴と一致するか検査する方法。マルウェアの特徴のことを「シグネチャ」という。複数のシグネチャを登録してあるリストを「パターンファイル」と呼ぶ。 |

| ビヘイビア法 | マルウェアを実際に実行して、その振る舞い(behavior)を監視する方法。 |

携帯端末に関する対策

スマートフォンなどの携帯端末に関する情報セキュリティ対策として、基本情報技術者試験では、「BYOD」と「MDM」がよく出題されます。

- BYOD

BYOD(Bring Yout Own Device)とは、従業員が私物の携帯端末を、業務に使用することです。デメリットとして、マルウェア感染のリスクが高まるといったことが挙げられます。

- MDM

MDM(Mobile Device Management)とは、業務に使うスマートフォンをセキュリティポリシーに従って一元管理することです。MDMの対象になるデバイスは、会社が従業員に貸与している会社のスマートフォンであり、BYODによる個人デバイスは対象外となることが一般的です。

その他の技術的セキュリテイ対策

- ペネトレーションテスト

ペネトレーションテスト(Penetration Test)とは、実際にシステムを攻撃することで、セキュリティ上の弱点を発見するテスト手法です。

- ファジング

ペネトレーションテストと似た手法です。ファジング(Fuzzing)とは、、ソフトウェアに「ファズ(Fuzz)」と呼ばれる「問題を起こしそうな多様なデータ」を入力し、脆弱性を見つけ出すテスト手法です。

ペネトレーションテストがネットワークを対象としたテスト手法であるのに対し、ファジングは主にソフトウェアを対象としたテスト手法となっています。

- セキュアブート

セキュアブート(Secure Boot)とは、PCの起動時にOSのデジタル署名を検証し、許可されていないOSの実行を防ぐ技術です。

- CAPTCHA

CAPTCHA(Completely Automated Public Turing test to Computers and Humans Apart)とは、画像の判別などを人間にさせることで、コンピュータではなく人間が操作していることを確かめるテストです。

- データの完全消去

PCの記憶装置は、フォーマットなどで削除したとしても、データを復元することは案外容易です。そのため、記憶装置を破棄する際は、次のような手段を取ります。- 専用ソフトウェアを用いて、ハードディスク全体をランダムなデータで複数回上書きする

- 記憶装置を物理的に破壊する

物理的セキュリティ対策

物理的セキュリティ対策とは、災害や、破壊、妨害行為への対策です。基本情報技術者試験では、「バイオメトリクス認証」がよく出題されます。

- バイオメトリクス認証

バイオメトリクス認証とは、身体的特徴や行動的特徴による認証です。身体的特徴の例としては、「指紋」「虹彩(目の瞳孔よりも外側の丸い部分)」「網膜」「静脈パターン」「声紋」「顔」などが挙げられます。行動的特徴としては、「筆跡」「歩き方」などが挙げられます。「筆跡」は、「速度」「筆圧」などのデータを指します。

- バイオメトリクス認証とパスワード認証

現時点で、バイオメトリクス認証の精度が100%ではないため、実際にはバイオメトリクス認証とパスワード認証を組み合わせて使用するようになっています。

バイオメトリクス認証において、システムが間違って本人を拒否する確率(本人拒否率)と、間違って他人を受け入れる確率(他人受入率)はトレードオフの関係にあり、これらの便利さと安全さのバランスを考えて設定する必要があります。

- 2要素認証

2要素認証とは、「記憶」「所有物」「生体情報」の3つの要素のうち2つの要素を使って、本人確認を行う認証方式です。- 「記憶」→「パスワード」「暗証番号」など

- 「所有物」→「キャッシュカード」「USBメモリ」など

- 「生体情報」→「虹彩」「指紋」など

小休止!お試しトライ!過去問⑤

問1 2要素認証

問題

2要素認証に該当するものはどれか。

平成27年度

ア.2本の指の指紋で認証する。

イ.虹彩とパスワードで認証する。

ウ.異なる2種類の特殊文字を混ぜたパスワードで認証する。

エ.異なる二つのパスワードで認証する。

解答

ア.から順に見ていきます。

ア.2本と複数の認証である気がしますが、「指紋」という「生体情報」のみが使われています。

イ.虹彩は「生体情報」、パスワードは「記憶」に該当するので、2要素認証がされています。

ウ.2種類の特殊文字を使ったパスワードは「記憶」のみの情報です。

エ.異なる二つのパスワードは「記憶」のみの情報です。

従って、解はイ.となります。

最後に

「情報セキュリティ」の項目も、前項の「データベース」「ネットワーク」に引き続き、かなり分量がありましたね。ITパスポートを受験された方なら、耳慣れた言葉ばかり出てきて楽だったのではないでしょうか。

ちなみに、テキストを読まないと完全な学習は行えませんので、ぜひ下で紹介している本をご購入いただけたらと思います。

こちらが参考にさせていただいているテキストです。

ではでは、参考までに

コメント