この記事は広告(PR)を含んでいます。

WordPressへの不正アクセスの手法について

はじめに

Q-Success社のデータによると全世界のWebサイトの43.1%はWordPressで作成されており、市場占有率は62.8%であるということがわかっています。(2023年1月時点)

しかし、WordPressはオープンソースであることから、脆弱性があった場合にはその部分が露呈されるという弱点があります。

悪意のある攻撃者はこういったWordPressの脆弱性を利用し、管理の行き届いていないWebサイトをターゲットとして不正なログインを試みようとします。

私のサイトにもこういった不正なログインは後を絶ちません。

このようにWordPressは悪意のある攻撃者にとっては非常に狙いやすくおいしいプラットフォームですが、適切な対策を取っていくことで不正アクセスに晒されるリスクをできる限り減らすことができます。

今回はWordPressの不正アクセスを未然に防ぐ方法について解説させていただきます。

不正アクセスの目的とは?

不正アクセスの目的として投稿記事やファイルの改ざん、悪意のあるコードの埋め込みなどが挙げられます。

コードを埋め込むことで訪問者にスパム入りの広告を配信したり、詐欺などのフィッシングサイトへリダイレクトを行わせたり、悪意のある攻撃者にとって利益となるサイトへの不正誘導を行うなどの管理者・訪問者にとっては不利益となるアクションを引き起こせてしまいます。

不正アクセスの被害について

管理IDでの不正ログインに成功すると、悪意のある攻撃者にとっては楽園となる状態になってしまいます。つまりほぼ何でもできる状態です。

被害としては次のようなものが考えられます。

- テーマの不正改ざん

- 投稿記事の不正改ざん(悪意あるサイトへの誘導リンクを貼る・リンクに貼り替えるなど)

- セッションハイジャック

- 管理IDが乗っ取られ、元々の管理者がログインできない状態になる

- サイトユーザーの個人情報の漏えい

不正アクセスの方法について

ユーザー情報を取得する

とある無料のツール(ここでは触れません)をインストールして、ターミナルからコマンドを打つことで対象のWordPressのユーザー一覧を表示・取得することができてしまいます。

特殊なURLでユーザー名を特定する

攻撃対象のURLの後ろに「?author=(数字)」としてアクセスを行うと、その数字に対応したユーザーが存在している場合「(ユーザー名)のすべての投稿」と表示がされてしまったり、URL欄に「/author/(ユーザー名)/」のような情報が表示されてしまいます。

デフォルトの何も対策を行っていないサイトでは「?author=1」は一番最初のユーザー、つまりは管理者のユーザーとなっているので、管理者のユーザー名が悪意のある攻撃者にユーザー名を特定される危険があります。

※後に記述する「XO Security」プラグインで、この対策を取ることが可能です。

パスワードの特定

パスワードの特定には、プルートフォース攻撃・推測しやすいパスワードの入力(辞書アタック)・ショルダーハッキングなどの手法があります。

ブルートフォース攻撃でパスワードを見つける

プルートフォース攻撃は総当たり攻撃とも呼ばれ、ツールを使って任意の桁の英数字記号(例えば6桁の数字という設定であれば「0」~「999999」までひとつずつ試していくというものです。理論的には時間さえあればどんなパスワードでも解読することが可能です。パスワードが英語のみで作成されていたり、数字のみで作成されていたりすると簡単に解読されてしまいます。

2020年のある企業の調査では、覚えやすく推測されやすいパスワードを設定する人が多く、しかもパスワードの使いまわしをする人が多いため、プルートフォース攻撃の被害に遭うリスクが高いということがわかっています。

実際に全世界で1,930億回ものアタックがなされていたという調査もあり、その最たるものとしてカナダ政府が被害にあったという話があります。

推測しやすいパスワードを入力する

ブルートフォース攻撃は自動化ツールを使って行われるが、それさえ必要としないケースもあります。簡単に言うと、単なる当てずっぽうでパスワードが破られる危険性があります。2023年度に最もよく使われていたパスワードとして「123456」が挙げられます。2位以降は「admin」「12345678」「1234」12345」「password」「123」「Aa123456」「1234567890」「UNKNOWN」といったものが挙がっています。

こちらも、複数のアカウントでのパスワードの使いまわし、それに近い文字列を使っている場合には、悪意のある攻撃者にとっては最大のカモであり、個人情報を盗まれたり詐欺にあったりというリスクが高くなってしまいます。

ショルダーハッキングでパスワードを奪う

上に挙げたパスワード漏えいの手口としては、すべてオンライン上で行われるものですが、コロナ起因のロックダウンが緩和されて従業員がオフィスに戻り始めた今、昔から使われてきた古典的なオフラインの手口による被害が高まってきているという点も無視できないものとなっています。具体的には肩越しに画面を覗き見るショルダーハッキングがいい例です。

より高度な手法としてはFREE Wi-Fiなどを利用してログを盗聴する「中間者攻撃」というものもあります。公共のWi-Fi接続を監視する悪意のある攻撃者が、同じネットワークに接続した人のパスワードを入力するところを覗き見るという手法です。

いずれにしろこれらの方法は古典的で、何年も前から存在しているものですが、いまだ脅威とされているハッキング手段となっています。

カフェで気軽にWeb更新などとやっている背後であなたのパスワードが盗み見られている可能性があるのです。

WordPressへの不正アクセスへの対策について

管理画面へのアクセス制限をかける

悪意のある攻撃者にログイン画面を見せない手段として最も有効なのはIPアドレスによるアクセス制限です。

アクセス制限は「.htaccess」ファイルに次に紹介するコードを追加することで実行できます。(.htaccessファイルは通常の設定では見えないこともありますので、ファイルが見つからないという場合はお使いのFTPツールの設定をご確認ください)

.htaccessの追加・編集

「.htaccess」ファイルを2ヶ所に設定します。

1ヶ所目は、wp-login.phpと同じ階層にある「.htaccess」ファイルです。このファイルをTeraPadなどで開き(メモ帳でも構いません)、以下のコードを追記します。記述する場所がわからなければ、一番上に記述するのが良いでしょう。

<Files wp-login.php>

Order deny,allow

Deny from all

Allow from 111.111.111.111

</Files>「Allow from 111.111.111.111」の「111.111.111.111」に、管理者のネットワークのIPアドレスを設定します。

以下のサイトで、お使いのPCのIPアドレスを知ることができます。

2ヶ所目は、「/wp-admin/」の下です。

「.htaccess」ファイルを新規に作成して、以下のコードを記述してFTPツールでアップロードしてください。(直接Web上のファイルをいじれるのであれば、アップロードをする必要はありません)

新規作成したファイルの権限は、恐らく「644」となっていると思いますが、セキュリティー上の都合から、「604(rw----r--)」もしくは「600(rw-------)」に変更しておきましょう。レンタルサーバーの種類によっては「600」だと動かなくなる場合もありますので注意が必要です。

Order deny,allow

Deny from all

Allow from 111.111.111.111

<FilesMatch "(admin-ajax.php)$">

Satisfy Any

Order allow,deny

Allow from all

Deny from none

</FilesMatch>IP制限をかけることで、外(ノートPCや会社といった環境下など)での作業ができないといったことも考えられますので、その対処法として、複数のIPを許可する設定があります。

それは「Allow from 111.111.111.111」の行をIPの部分を変更して追加を行うという方法です。使用するネットワーク環境でのIPを調べて、追加を行って下さい。

※携帯型のWi-Fiや、モバイルからアクセスする際には、IPが変動するのでこの方法はおすすめできません。「.htaccessの追加・編集」の項目はスキップしてください。

ユーザー情報を保護する

不正アクセスの方法で解説したように、悪意のある攻撃者が最初に狙うのはユーザー名(ログインID)です。ユーザー情報を隠蔽することはログイン認証を突破させないことの一番の対策になります。

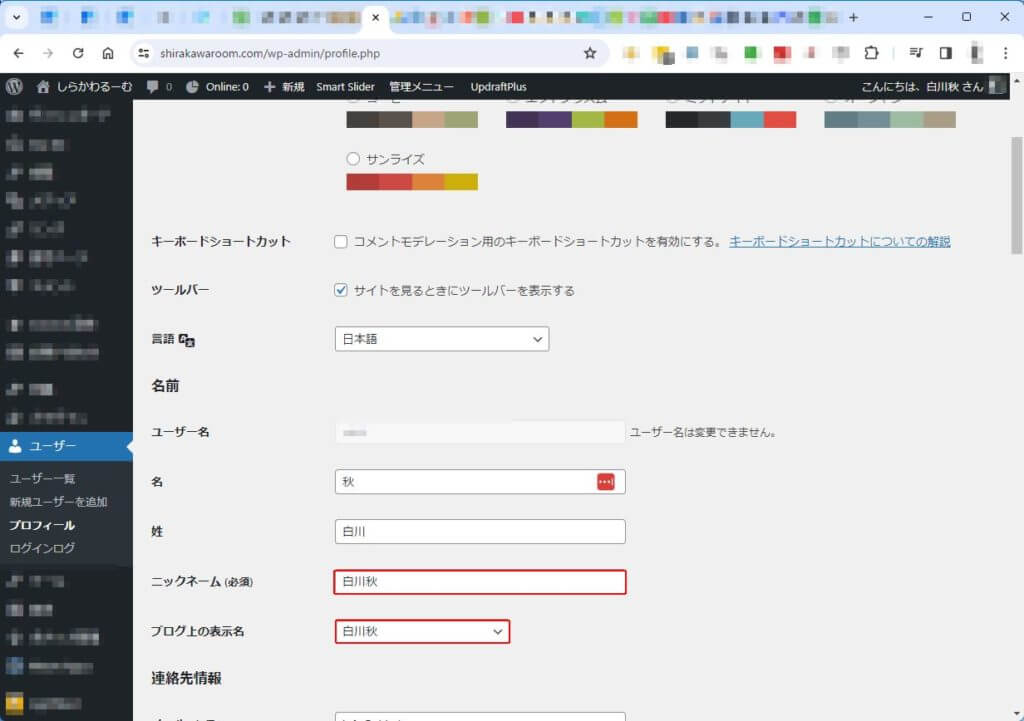

ユーザーにニックネームを設定する

デフォルトではログイン時に使用しているユーザー名がそのまま投稿ベージなどに表示されてしまいます。これを防ぐために、管理画面の「ユーザー」>「プロフィール」からサイト上で表示するニックネームを設定しておきましょう。設定しておくことで、ユーザー名の変わりにニックネームが表示されるので安全です。ついでに、「ブログ上の表示名」もニックネームに変えておきます。

Author slugを変更する

サイトURLに「?author=(数字)」をつけてアクセスを行うと、何も対処していないサイトでは、対応するユーザーのユーザー名がURLバーに表示されてしまうということが起こってしまいます。この問題を解決する方法が、「Author slug」を変更するというやり方で、これも後述する「XO Security」の「秘匿」タブの設定で対処することができます。

予測不可能な複雑なパスワードを設定する

ログインさせない方法として最も基本的で最も重要なのがパスワードの設定です。パスワードの設定が甘いと簡単にブルートフォース攻撃や辞書アタックでパスワードを破られてしまいます。

パスワードを手動で生成するときのコツとしては、次の5つのルールを覚えておくと良いでしょう。

- パスワードの使い回しをしない

- パスワードは英字、数字、記号を組み合わせた複雑なものにする(記号は、最近では使えるサイトも増えてきているのですが、場合によっては使えないサイトもあります)

- 人の名前やペットの名前、誕生日、よく使われているパスワード上位に乗っているキーワードなど予測されやすい文字列は避ける

- 英字大文字のアイ「I」、英字小文字のアイ「i」、英字大文字のジェイ「J」、英字小文字のジェイ「j」、英字大文字のエル「L」、英字小文字のエル「l」、数字のいち「1」のうちどれか1つに統一して使う

- 英字大文字のオー「O」、英字小文字のオー「o」、数字のぜろ「0」のうちどれか1つに統一して使う

私としては「自動生成パスワードを使用する」という方法をおすすめします。次のサイトでパスワードを用意に生成することが可能です。桁数は多いほど破られにくくなりますが入力するのが手間だと感じるでしょうし、普通は8~16桁で良いです。

XO Securityプラグインを導入する

ログイン認証を突破させない方法としては、「XO Security」プラグインを導入するというものが挙げられます。「XO Security」プラグインを使用すれば、ログイン画面にセキュリティ対策を施したり特定のURLからユーザー名がバレることを防いだりといったことができます。

細かい設定などについては、後述いたします。

バックアップを定期的に取る

先日WordPressの引っ越し用としてご紹介した「UpdraftPlus」プラグインですが、バックアップ用としても利用することができます。

定期的にバックアップを取っておくことで、万が一不正アクセスの被害に遭ってしまった場合も、すぐに正常な状態へと戻すことができます。

自動バックアップの設定を行っておくのが良いでしょう。

WordPress、プラグインを最新の状態で保つ

最新の状態にしたくても、WordPressとプラグインとの相性の問題から全てを最新にできないケースもありますが、出来得る限り最新のバージョンにしておくことはセキュリティー対策の基本といえます。

特に最新の状態にして使っていても問題がないようであれば、最新のバージョンにしておきましょう。

古いバージョンを使い続けることは、セキュリティー上よろしくない状態といえます。

悪意のある攻撃者からしたら、カモがネギを背負って、「攻撃してくれー」と叫んでいるようなものです。

こまめなバージョンアップを心がけ、自分の管理しているサイトを不正利用されないようにしましょう。

XO Securityプラグインの設定方法について

XO Securityを導入するメリット

セキュリティー対策プラグインには様々なものがあります。そんな中「XO Security」を導入するメリットとは何なのでしょうか?

それは、

- 無料で使える

- 日本語用にカスタマイズされている

- 簡単に設定できる

- 機能が充実している

といったことが挙げられます。

無料で使える

ブログなどの運営において、「セキュリティ対策にはどうしてもお金がかかるもの」と思っていませんか?

費用をかければいいサービスが受けられるということはある意味あると思います。しかし、費用対効果を見た時にそのサービスは果たして見合った額でしょうか?

無料で高性能なものがあるのなら、それに越したことはありません。

「とりあえず無料でできることから始めたい」という方にはうってつけのプラグインといえます。

日本語用にカスタマイズされている

この「XO Security」は、日本人プログラマーの石鷹さんによって開発された日本純正のセキュリティープラグインです。

他にも多機能だったり高機能で便利なプラグインもあるかも知れませんが、設定方法が全て英語やドイツ語などで日本語対応していないというものもあります。

いくら評価が高かったとしても直感的に使いづらいと感じるのであれば、それは無理して使う必要はないのです。

簡単に設定できる

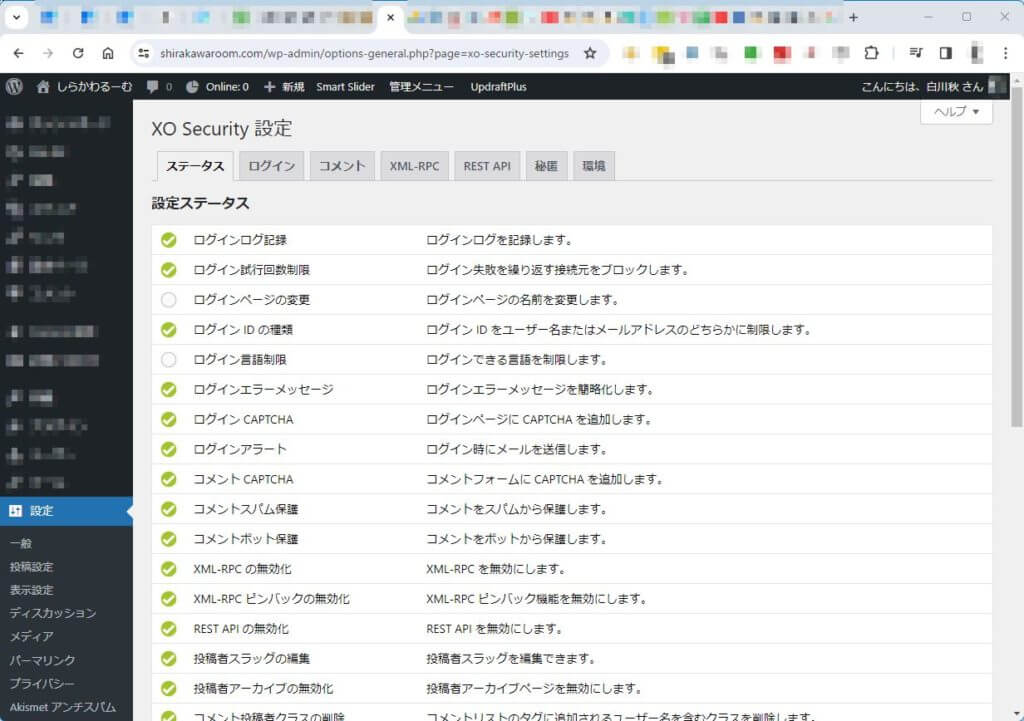

「ログイン」タブ、「コメント」タブ、「XML-RPC」タブ、「REST API」タブ、「秘匿」タブ、「環境」タブの6つの設定だけで、簡単によりセキュアな環境を作り出すことができます。

機能が充実している

「XO Security」は不正アクセス対策についての機能が充実しています。WordPressに何もセキュリティー対策を施していない状態では「ユーザー名とパスワードの入力のみでログインが可能」であったり「ログイン時に使うユーザー名が秘匿されていない」といった弱点があり、非常に脆弱な環境にあります。

「XO Security」の機能には「ログインの試行回数を制限する」「CAPTCHA認証を追加する」「情報を秘匿する」などがあり、簡単に多機能なセキュリティー環境を施すことができます。

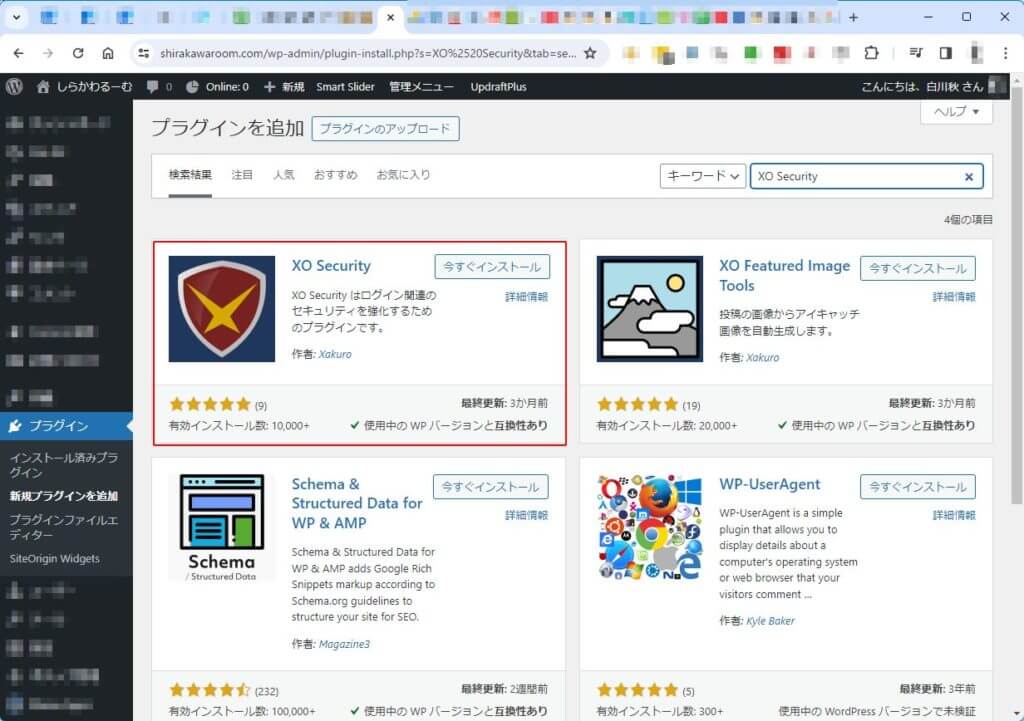

インストール方法

「プラグイン」の「新規プラグインを追加」の検索で「XO Security」と入力します。

検索して出た「XO Security」を「今すぐインストール」をクリックしてインストールします。

インストールして有効化をした「XO Security」の設定は、「設定」の「XO Security」から行えます。

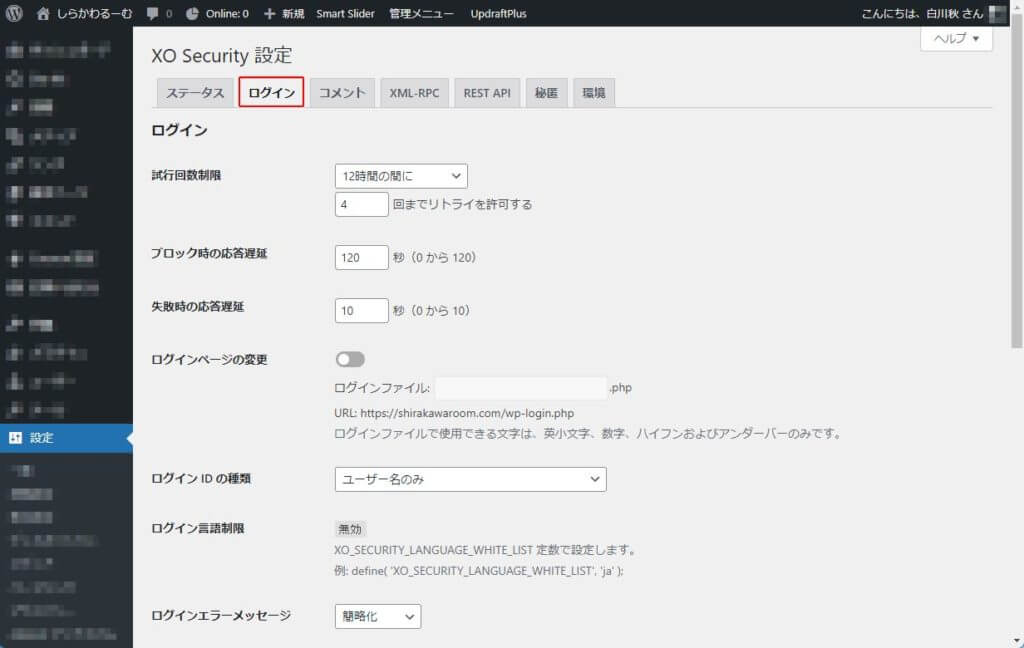

ログインタブの設定

| 試行回数制限 | 「試行回数の制限なし」 「1時間の間に」 「12時間の間に」 「24時間の間に」 「48時間の間に」 「◯◯回までリトライを許可する」 おすすめの設定は 「12時間の間に」 「4回までリトライを許可する」 です。 慣れてきたら試行回数の間隔を 24時間や48時間としても構わない でしょう。 |

| ブロック時 の応答遅延 | 「◯◯秒(0 から 120)」 おすすめの設定は 最大値の「120」です。 |

| 失敗時 の応答遅延 | 「◯◯秒(0 から 10)」 おすすめの設定は 最大値の「10」です。 |

| ログインページ の変更 | この設定は一見するとログインページを 隠蔽できるように感じますが、 実際に設定してみたところ wp-login.phpへリダイレクトするだけ でしたので特に設定しなくても 問題はありません。 |

| ログイン ID の種類 | 「ユーザー名またはメールアドレス(デフォルト)」 「ユーザー名のみ」 「メールアドレスのみ」 おすすめの設定は 「ユーザー名のみ」です。 「メールアドレスのみ」とメールアドレスを 表示してしまうと、そのメールアドレス宛に スパムメールを送られる被害に遭うかも 知れません。 |

| ログイン 言語制限 | デフォルトは「無効」です。 テーマの中で設定するものですが、 特に設定の必要はありません。 |

| ログインエラー メッセージ | 「デフォルト」 「簡略化」 おすすめの設定は 「簡略化」です。 「デフォルト」のままだとユーザー名が エラーメッセージから読み取られてしまう 危険性があります。 |

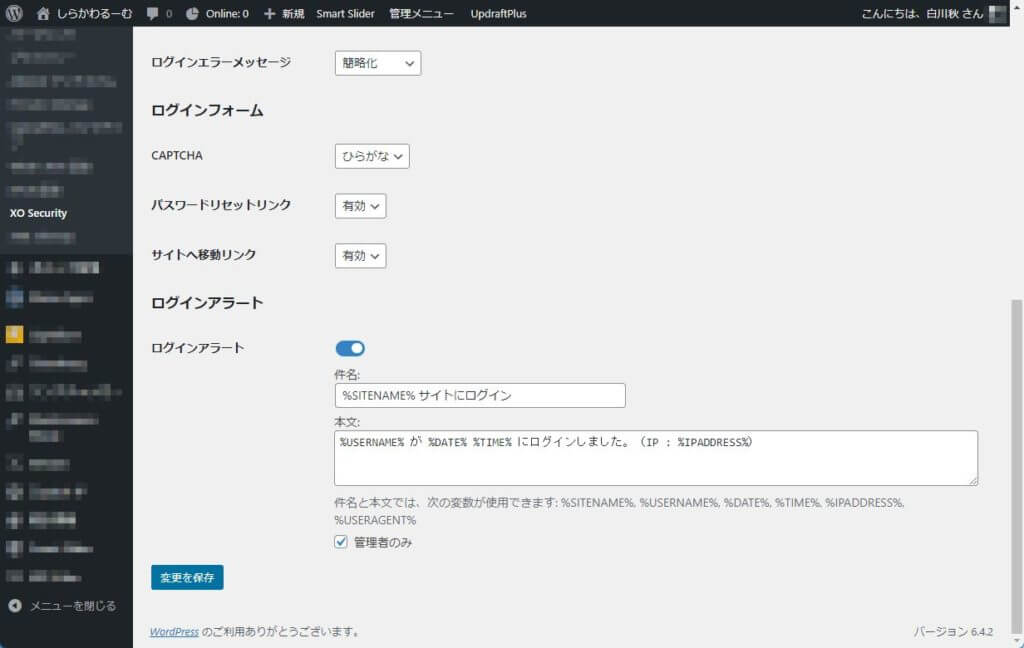

| CAPTCHA | 「無効」 「英数字」 「ひらがな」 おすすめの設定は 「ひらがな」です。 外国人からのアタックを防ぐ効果 があります。 |

| パスワード リセットリンク | 「有効」 「無効」 おすすめの設定は 「有効」です。 これは自分がパスワードを忘れたとき のために「有効」にしておきます。 |

| サイトへ移動 リンク | 「有効」 「無効」 おすすめの設定は 「有効」です。 ただし「無効」としても構いません。 |

| ログイン アラート | 「オン」にしましょう。 不正なログインを検知するのに 役立ちます。 「管理者のみ」のチェックも 忘れないようにしましょう。 件名: 「%SITENAME% サイトにログイン」 本文: 「%USERNAME% が %DATE% %TIME% にログインしました。(IP : %IPADDRESS%)」 とします。 IPアドレスを出すようにすることで、 不正ログインなのか自分の操作によるものなのか がわかります。乗っ取りにあったとしても、 こちらのサイト(https://ja.ipshu.com/)に 知り得たIPアドレスを入力することで、 そのIPから管理会社を特定して管理者へ 連絡を取ることができます。 |

※タブの設定を行うごとに「変更を保存」ボタンを押すのを忘れないようにしましょう。

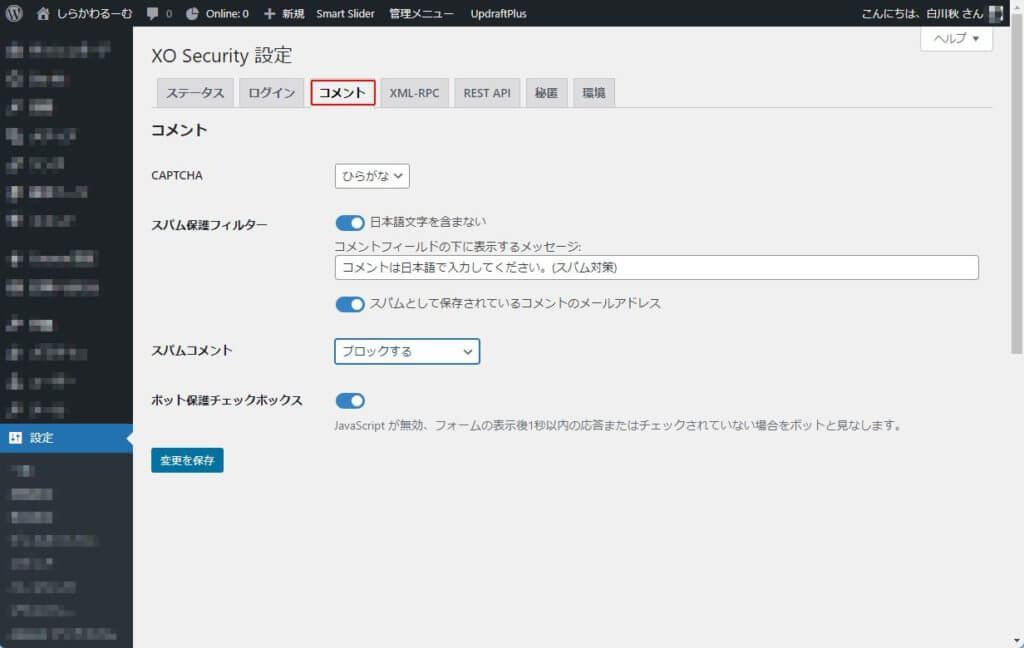

コメントタブの設定

| CAPTCHA | 「無効」 「英数字」 「ひらがな」 おすすめの設定は 「ひらがな」です。 画像認証の認証文字を「ひらがな」で行います。 外国人の管理画面への不正ログインを防ぐことが できます。 |

| スパム保護 フィルター | 「日本語文字を含まない」を「オン」にします。 このことにより日本語の文字を含んでいない コメントを受け付けないようにすることが できます。 海外のボットによるスパムコメントは基本的に 日本語を含みません。 設定を「オン」にすることで セキュリティリスクを減らすことができますが 同時に海外のユーザーからのコメントも 受け付けなくなってしまうので、 運用方法によってはこの設定は「オフ」 にしておくほうが良いこともあります。 |

| スパムコメント | 「ブロックする」 「スパムとして保存する」 「ゴミ箱へ入れる」 おすすめの設定は 「ブロックする」です。 スパムですから、どんなリスクがあるかも わかりませんので「スパムとして保存する」 ことも「ゴミ箱へ入れる」こともありません。 |

| ボット保護 チェックボックス | 「オン」にします。 コメントフォームに「私はロボットでは ありません。」という一文を添えた チェックボックスが追加されます。 |

※タブの設定を行うごとに「変更を保存」ボタンを押すのを忘れないようにしましょう。

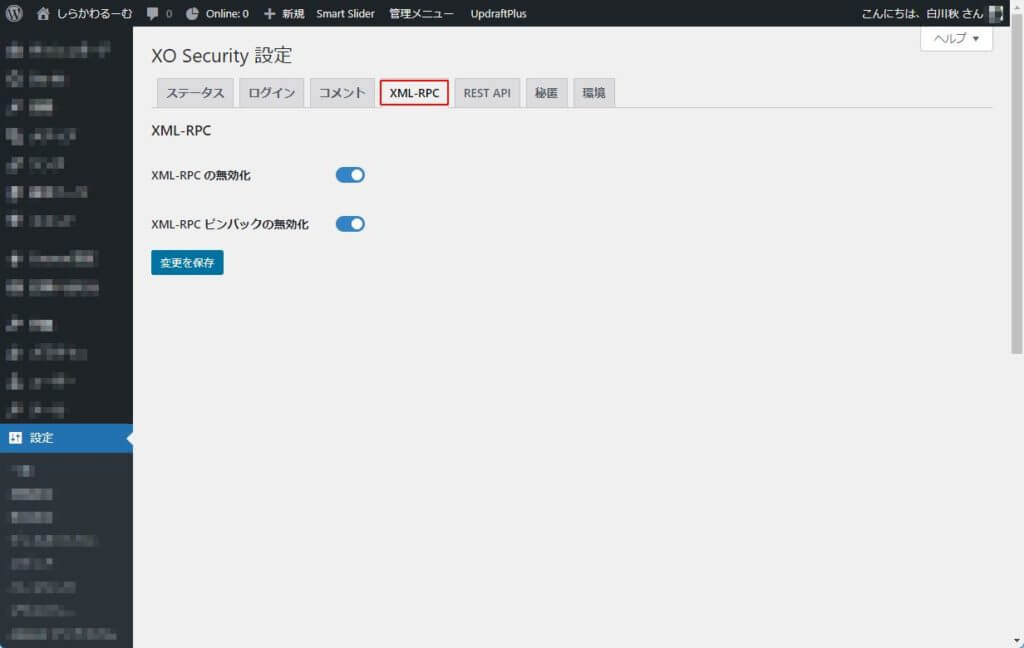

XML-RPCタブの設定

| XML-RPC の無効化 | 「オン」にします。 |

| XML-RPC ピンバックの無効化 | 「オン」にします。 |

※タブの設定を行うごとに「変更を保存」ボタンを押すのを忘れないようにしましょう。

XML-RPCとは、WordPressを外部から遠隔操作するための仕組みです。WordPressのスマホアプリを使用したり、遠隔操作を目的とした外部システムとの連携などを行う場合は設定を「オフ」にしておく必要があります。

XML-RPCを悪用すると、DOS攻撃やDDOS攻撃(サイトに対して大量のリクエストを送信することで、サイトの機能を停止させてしまう攻撃)などを行うことができてしまいます。

実際、私も被害に遭っていたことがあります。(下図、悪意のある攻撃者からのアタックログです)

また、ピンバックとはWordPressに備わる機能のひとつで、他社のサイトを紹介したりされたときに通知を送信・受信するための機能です。

ピンバックを悪用した、DOS攻撃・DDOS攻撃もあるため、設定は「オン」が良いでしょう。

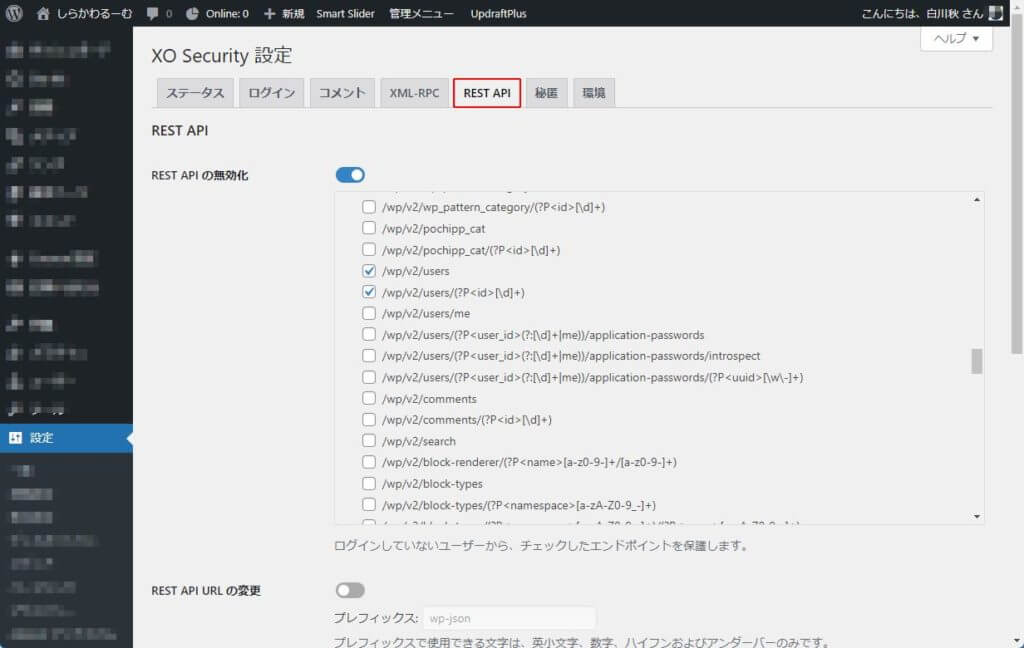

REST APIタブの設定

| REST API の無効化 | 「オン」にします。 「/wp/v2/users」 「/wp/v2/users/(?P<id>[\d]+)」 この2つにチェックを入れます。 このチェックを入れないとログイン時 のユーザー名が公開される恐れがあります。 「https://(ドメイン名)/wp-json/wp/v2/users」 と入力するとユーザー名が誰でも見れて しまうのです。 セキュリティー的にユーザー名は非公開である ほうが良いです。 |

| REST API URL の変更 | 「オフ」のままで構いません。 WordPressのREST APIにアクセスするため のURLを変更するかどうかという設定になります。 |

※タブの設定を行うごとに「変更を保存」ボタンを押すのを忘れないようにしましょう。

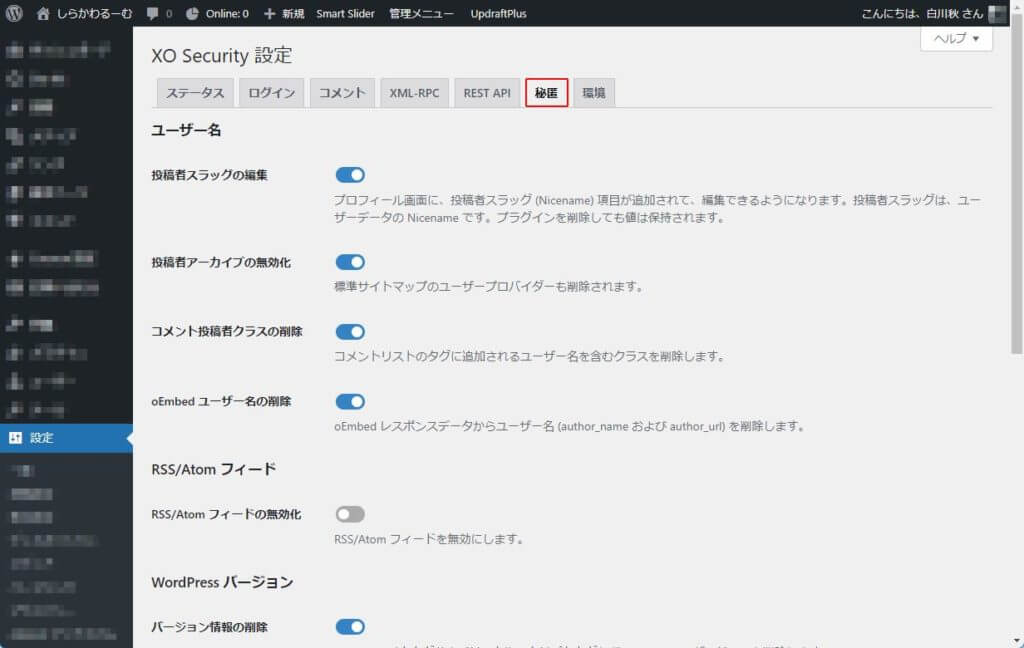

秘匿タブの設定

| 投稿者スラッグ の編集 | 「オン」にします。 これは投稿者アーカイブ(投稿者ごとの 記事一覧ページ)のURLに表示される 「投稿者名(=ユーザー名)」を編集する ための機能です。デフォルトでは、 「https://(ドメイン名)/?author=1」 にアクセスすると投稿者アーカイブの ページにリダイレクトされるのですが、 デフォルト設定のままですと、 このURLにユーザー名が表示されて しまいます。 例)「https://(ドメイン名)/author/ (ユーザー名)/」 ですので設定を「オン」にしておく 必要があります。 |

| 投稿者アーカイブ の無効化 | 「オン」にします。 WordPressの設定で「ユーザー」 >「プロフィール」と移ると 「投稿者スラッグ(Nicename)」という欄 が追加されていますのでユーザー名 (ログインID)とは異なる名前を入力し、 「プロフィールを更新」します。 |

| コメント投稿者 クラスの削除 | 「オン」にします。 WordPressの「投稿」から記事を作成した 際に「ブログ上の表示名(ユーザー名)」 が「投稿者」として表示されてしまいますので、 ニックネームを追加し、ブログ上の表示名を 変更する必要があります。 |

| oEmbed ユーザー名 の削除 | 「オン」にします。 oEmbedとは、URLを入力するだけで 「記事のタイトル」「アイキャッチ画像」 「抜粋」などをプレビューするための 機能です。「オフ」のままですとユーザー名 が表示される恐れがありますので、 「オン」にしておきます。 |

| RSS/Atom フィード の無効化 | 「オフ」のままで構いません。 RSS/Atomフィードとはブログが更新された ときにその通知を読者が受け取れるようにする ための仕組みです。 この機能を悪用することで丸パクリの コピーサイトが簡単に作れてしまいますが 「オン」にしてしまうとRSS/Atomフィード 自体が使えなくなってしまいますので 「オフ」のままで構いません。 |

| バージョン 情報の削除 | 「オン」にします。 バージョン情報を公開しても何のメリットも 無く、むしろ、最新バージョンでない場合など、 その脆弱性を突かれて不正アクセスされて しまうなどの要因にもなるためバージョン情報 は削除しておいたほうが良いでしょう。 |

※タブの設定を行うごとに「変更を保存」ボタンを押すのを忘れないようにしましょう。

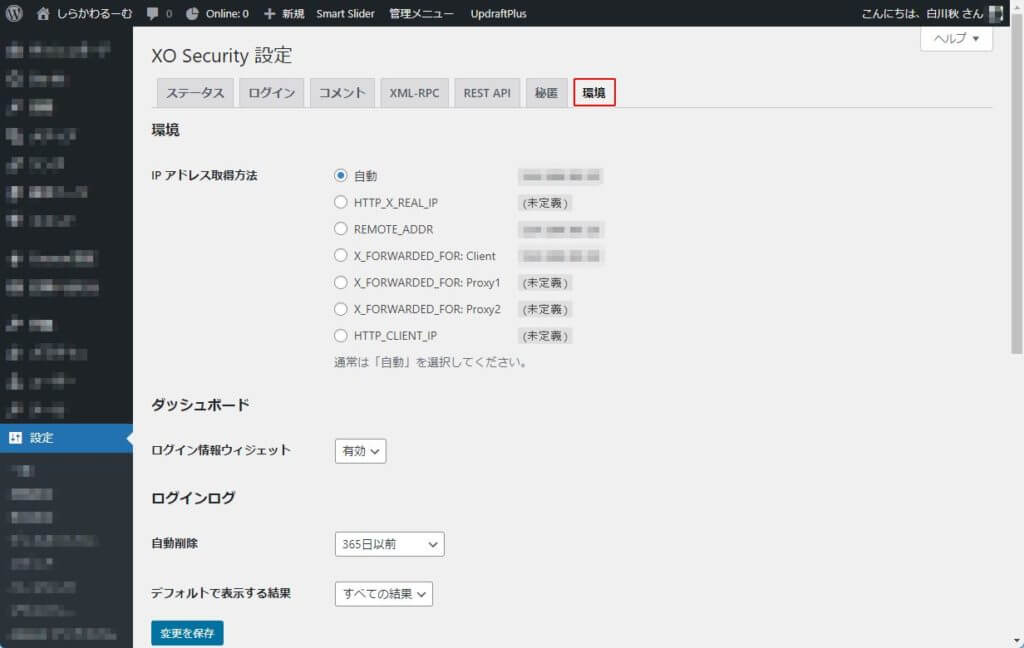

環境タブの設定

| IP アドレス取得方法 | 「自動」 「HTTP_X_REAL_IP」 「REMOTE_ADDR」 「X_FORWARDED_FOR:Client」 「X_FORWARDED_FOR:Proxy 1」 「X_FORWARDED FOR:Proxy 2」 「HTTP_CLIENT_IP」 おすすめの設定は 「自動」です。 |

| ログイン情報 ウィジェット | 「有効」 「無効」 おすすめの設定は 「有効」です。 |

| 自動削除 | 「自動削除しない」 「30日以前」 「365日以前」 おすすめの設定は 「365日以前」です。 |

| デフォルトで表示 する結果 | 「すべての結果」 「失敗」 「成功」 おすすめの設定は 「すべての結果」です。 |

「環境」設定に関しては、特にデフォルトのままで構いません。

※タブの設定を行うごとに「変更を保存」ボタンを押すのを忘れないようにしましょう。

トラブルシューティング

ログインができなくなった場合

「XO Security」の設定を行った後にログインができなくなった場合には次の理由が考えられます。

- ログインの試行回数を超えた入力ミスによりロックがかかってしまった

- セキュリティー関連のプラグインが競合を起こしている

ロックがかかってしまった場合は、「XO Security」で設定した時間だけ待てばロックが解除されます。気長に待ちましょう。

セキュリティー関連のプラグインと競合を起こしている場合は、FTPツールを使うかレンタルサーバーにファイルの管理画面があればそこから、「/wp-content/plugins/」の下にある「xo-security」フォルダの名前を「00xo-security」などとリネームします。すると本来のログインページURLからログインが可能になりますので、ひとつひとつ相性の悪いプラグインを探していきましょう。

ログインができたら、「00xo-security」としたフォルダ名を「xo-security」と戻して、「プラグインの有効化」を行えば元の環境に戻ります。

基本的に複数のセキュリティーアプリを併用するのはセキュリティー上好ましくありません。

404エラーが出る場合

404エラーが出る原因としては、次のことが考えられます。

- ログインページのURLが間違っている

- ログイン試行回数が既定値を超えたためにロックがかかった

上の「トラブルシューティング」>「ログインができなくなった場合」を参照してください。

WordPressをこれから始めようという方へ

ロリポップ

ロリポップレンタルサーバーは、速さと充実したサポートが特徴の、WordPress表示速度No.1※のレンタルサーバーです。※「HostAdvice.com」調べ。レンタルサーバー国内シェア上位3サービスにおける同一価格帯プラン比較。 計測期間は2023年7月9日〜14日。WordPressに同一のテストデータをインポートしたサイトへ 外部の同一環境から接続。各社、無料で利用できるCache機能を有効にした状態でレスポンス速度を計測。

ざっくりいうと、

・WordPressの表示速度がNo.1

・WordPress高速化プラグイン「LiteSpeed Cache」で高速化

・月額99円から始められる(WordPressも月額220円~)

といったところでしょうか。

中でもおすすめなのは、ハイスピードプランで36ヶ月契約を行うと月あたり550円でサーバーをレンタルできます。(私もこのハイスピードプランの36ヶ月契約を行っています)

エックスサーバー

エックスサーバーは、安心と快適さを兼備した国内シェアNo.1、サーバー速度No.1の高性能レンタルサーバーです。運用サイト数はなんと250万件を突破しています。コストパフォーマンスに優れたサーバーとして、このエックスサーバーをご紹介いたします。

ざっくりいうと、

・高速・多機能・高安定性の観点から、1台あたり1千万円を超える最新の商用サーバーを使用

・超高速WordPress実行環境「KUSANAGI」という超高速化技術を導入

・初期費用は無料、月額990円(税込)から始められる

といったところでしょうか。

大容量300GByteからの高コストパフォーマンス・マルチドメイン・メールアドレス無制限といった盛りだくさんのサービスが提供されています。

独自SSLも無料で利用可能で、セキュアなサイト構築が可能です。

次に紹介するシン・レンタルサーバーの違いとして、最速性能に加えて安定性とアクセス体制に重きを置いたサービスを提供していることが挙げられます。

シン・レンタルサーバー

シン・レンタルサーバーは、要するにエックスサーバーの親戚のようなものです。エックスサーバーのシステムを採用し、エックスサーバーと同様に高機能かつ使いやすさを重視している管理ツールは、多くのサイト運営者から好評を博しています。

ざっくりいうと、

・エックスサーバー同様、世界最速クラスのWordPress実行環境「KUSANAGI」の高速化技術を導入

・サイトパフォーマンスを向上させる「Xアクセラレーター Ver.2」を搭載

・最新の48コアCPU(AMD EPYC Rome世代)とNVMe RAID10を採用した国内最高クラスの超高性能サーバーで管理

といったところでしょうか。

エックスサーバーとの違いは、コンテンツ制限がないので一般的なレンタルサーバーでは難しいとされるアダルトサイトの運用も可能となっています。

エックスサーバーとの違いとして、シン・レンタルサーバーは高速性と新技術の迅速導入に重きを置いたサービスとなっています。新しもの好きには堪らない環境ではないでしょうか。

最後に

WordPressへの不正アクセスを防ぐ方法について書かさせていただきました。少しでも皆様のお役に立てれば幸いです。

不正アクセスは、他人事ではありません。サイトを運営する上でしっかりとした知識と対策をしていきましょう。

最後までお読みいただき誠にありがとうございました。

ではでは、参考までに。

コメント